「事後」に備えるセキュリティフレームワーク NIST CSFの概要と、ISMSとの相違点

情報資産のセキュリティ対策を考える際、現代において特に注目すべき点は、「情報がインターネットに接続された環境内に保管されていること」ではないでしょうか。インターネット環境が充実し、もはやなくてはならない存在になっていく反面、インターネット環境を悪用したサイバー攻撃をはじめとする脅威も広がっています。サイバー攻撃は急速に進歩しており、もはや完全に防御することはできないと言われています。そのような背景から、情報資産のセキュリティ対策も、よりサイバー攻撃対策に特化して検討する必要があるとして、「サイバーセキュリティ」という考え方が浸透しつつあります。

情報資産のセキュリティ対策を考える際、現代において特に注目すべき点は、「情報がインターネットに接続された環境内に保管されていること」ではないでしょうか。インターネット環境が充実し、もはやなくてはならない存在になっていく反面、インターネット環境を悪用したサイバー攻撃をはじめとする脅威も広がっています。サイバー攻撃は急速に進歩しており、もはや完全に防御することはできないと言われています。そのような背景から、情報資産のセキュリティ対策も、よりサイバー攻撃対策に特化して検討する必要があるとして、「サイバーセキュリティ」という考え方が浸透しつつあります。

サイバーセキュリティに特化した対策をまとめたフレームワークとして、アメリカ国立標準技術研究所(NIST)が策定したサイバーセキュリティーフレームワーク(NIST CSF)が注目されています。従来の情報管理のフレームワークであるISMSと比較されることが多く、すでに海外ではISMSに代わってCSFを採用する企業が増えています。本稿では、CSFの概要と特長について、以前の記事でご紹介したISMSとの比較も交えて紹介します。

目次

NIST CSFとは

米国国立標準技術研究所(NIST)が、重要インフラの保護を目的として、サイバーセキュリティ強化法による大統領令13636号に基づいて策定したフレームワークです。正式名称は「重要インフラのサイバーセキュリティを改善するためのフレームワーク」(Framework for Improving Critical Infrastructure Cybersecurity)です。2014年に第1版が、2018年4月に第1.1版が出ています。

「重要インフラ」と名称にはありますが、業種や規模に関係なく、インフラ対策のフレームワークとして汎用的に利用できます。また、名称の通り「サイバーセキュリティ」に特化していることが最大の特長です。

NIST CSFの基本構造

NIST CSFは、「コア」「ティア」「プロファイル」の3つで構成されます。

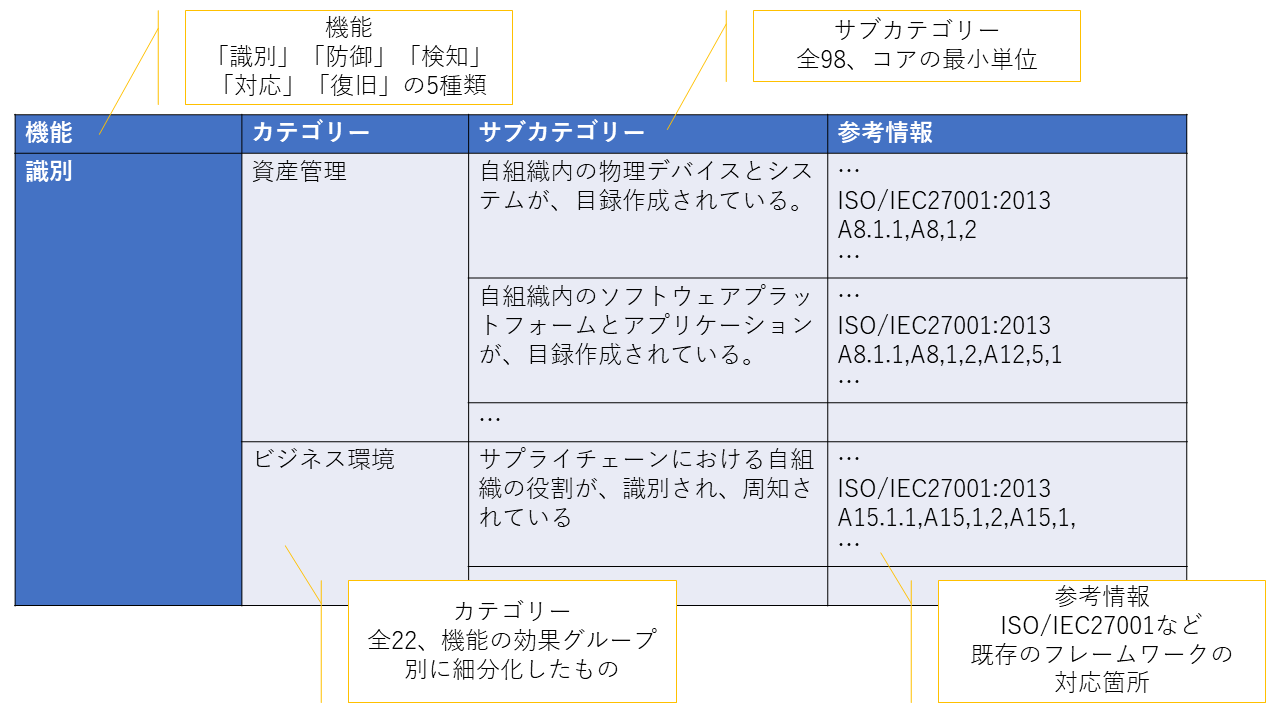

コアとは、サイバーセキュリティ上の効果を達成するための対策をまとめたものです。実施すべき対策のチェックリストではなく、それらを実施することによって得られる効果に着目していることが特徴的です。

コアは、大きく以下5つの機能に分かれています。

- 「識別」…自社ビジネスの状況、自社を支えるリソース、関連するサイバーセキュリティリスクを理解し、実施すべきセキュリティ対策の優先付けを行う

- 「防御」…サイバーセキュリティイベントに対する保護策を検討、実施する

- 「検知」…サイバーセキュリティイベントの発生を識別する

- 「対応」…検知されたサイバーセキュリティイベントに対処する

- 「復旧」…サイバーセキュリティイベントによって阻害された機能やサービスを元に戻す

「サイバーセキュリティイベント」という単語が独特ですが、「サイバー攻撃をはじめとした、サイバーセキュリティ上における何らかの異常」とお考えください。

5つの機能は22のカテゴリー、さらに98のサブカテゴリーと分割されます。サブカテゴリーに対し、参考情報として、ISO27001をはじめとした、既存のフレームワークやガイドラインの該当項目が例示されています。

コアの構造

「情報インフラのサイバーセキュリティを改善するためのフレームワーク」を基に筆者作成

(吹き出し部は筆者追記)

ティアとは、各組織ですでに定められている、あるいは定めようとしているセキュリティ対応策の習熟度を評価する基準です。

ティアは「部分的である」「リスク情報を活用している」「繰り返し適用可能である」「適応している」の4段階に分かれ、コアのサブカテゴリー単位で設定するのが通常の活用方法です。すべての項目においてティア4を目指す必要はなく、目標と現状がどれだけ離れているのか、何をもって目標達成とするのかといった、現状把握と目標設定に利用します。

プロファイルとは、上記のコア、ティアを参考に、自組織の特性を考慮して調整された機能、カテゴリー、サブカテゴリーをまとめたものです。各組織が柔軟に活用・実施できるようにするため、プロファイルには雛型がありません。

活用方法としては、例えば「現在の組織のプロファイルと目標のプロファイルを作成することで、ギャップを埋めるための行動計画を策定する」などが挙げられます。プロファイルを作成することで、何を優先的に対策するかの順位付けや、目標とするプロファイルを実現するため、どのくらいのリソースが必要なのかを割り出すための判断に役立ちます。

ISMSとの違い

前回の記事で、情報資産管理のシステムとしてISMSをご紹介しました。ISMSとNIST CSFはどのような違いがあるのでしょうか。「サイバーセキュリティ」という観点に注目して比較すると、両者の違いは、前者はインシデント(セキュリティ事故)を起こさないための対策がメインになっているのに対し、後者は事後対策にも言及している、という点が挙げられます。

ISMSは情報の「機密性」「可用性」「完全性」を確保するためのマネジメントシステムです。したがって、ISMSの要求は、これら機密性、可用性、完全性を損なうことにつながるセキュリティ侵害などを予防することに主眼がおかれています。具体的な管理策についても、基本的には「事前対策」が記載されています。

逆に、セキュリティが実際に侵害されてしまい、インシデントが発生した際の「事後対策」に関する記載は充実していません。「情報セキュリティインシデント管理」などに事後対策に関する項目は設けられていますが、内容は限定的であるといえます。

一方で、サイバー攻撃は日進月歩の世界で、今やサイバー攻撃を100%防ぐのは難しいと言われています。多様化する攻撃手段に対して、後追いで対応策が提示されているのが実情です。したがって、ただサイバー攻撃などによるセキュリティ侵害を防ぐだけではなく、いざ攻撃されてしまった際にどのような対応を行い、被害を最小限に留めるか、という事後対策も非常に重要になっています。

NIST CSFはその「事後対策」にも広く言及したフレームワークです。前述の通り、NIST CSFの機能には大きく「識別」「防御」「検知」「対応」「復旧」がありますが、「検知」「対応」「復旧」は、実際に不正アクセス等の異常が発生した後、つまり「事後対策」にあたる機能です。異常を発見してから対処し、復旧するまでの一連の流れを示しています。これらの機能に沿って各セキュリティ対策を定めて実施することで、サイバー攻撃による異常が発生した場合にも、被害を最小限に留めることができると考えられます。

NIST CSFは、脅威への事前対策だけではなく、事後対策にも目を向けることで、たとえ攻撃を受けても被害を最小限に食い止めるための方針を示します。また、どの企業にも一律に同じ対応策を要求するのではなく、各組織にとって何がより大きなリスクとなるのか、何を優先的に対策するべきなのか考えることを要求します。したがって、自社の事情も考慮した上で、客観的に自社のサイバーセキュリティを評価し、目指すべき目標を設定するための枠組みとして役立ちます。

NIST CSFはIPAによって全文翻訳されており、また、無料で入手することができます。活用方法は会社によって様々ですので、より詳しい内容を知りたい方は、まずはご覧いただくことをおすすめします。

参考:

米国国立標準技術研究所(独立行政法人情報処理推進機構訳)

「情報インフラのサイバーセキュリティを改善するためのフレームワーク」

https://www.ipa.go.jp/files/000071204.pdf

筆者プロフィール

- ビーブレイクシステムズ

- ERP「MA-EYES」RPA「WinActor」をはじめとするITツール営業担当。好きなお茶はジャスミン、お酒はハイボール、ロシア産飲料はウォッカではなくクワス。

最新記事一覧

PowerBI活用2021年6月24日PowerBIを活用して経営分析資料を作成しよう:売上分析レポート編

PowerBI活用2021年6月24日PowerBIを活用して経営分析資料を作成しよう:売上分析レポート編 コーポレートIT2021年2月10日いよいよ実現?電子マネーによる給与支払いの概要と実現時のポイント

コーポレートIT2021年2月10日いよいよ実現?電子マネーによる給与支払いの概要と実現時のポイント ITツール2020年11月9日加速する電子請求書 最近の動きとサービス紹介

ITツール2020年11月9日加速する電子請求書 最近の動きとサービス紹介 ERP2020年10月27日新収益認識基準に対応する業務システム構築法

ERP2020年10月27日新収益認識基準に対応する業務システム構築法

【オンラインセミナー定期開催中】法改正、IT導入補助金、内部統制、業務の効率化など

いま解決したい課題のヒントになるかもしれません。ぜひお気軽ご参加ください!